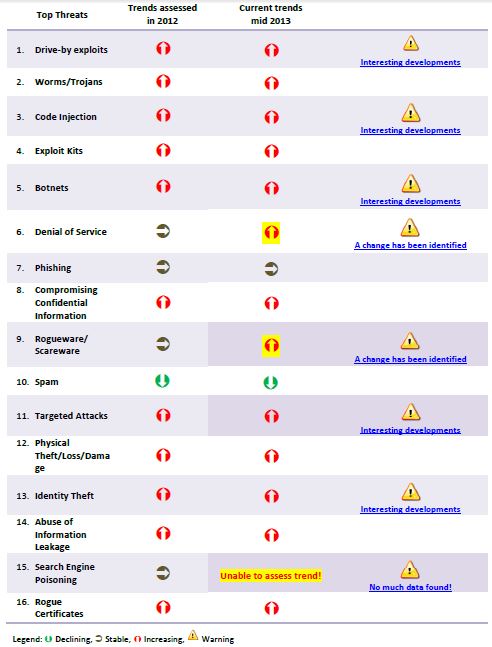

Proces zarządzania ryzykiem ma charakter ciągły. Nie da się go prawidłowo wykonywać bez wiedzy o trendach czy najnowszych metodach działania cyberprzestępców. Chciałabym, żebyś jak najlepiej zarządzał bezpieczeństwem IT dlatego dzisiaj prezentuję Tobie infografikę przedstawiającą tendencje dla cyberzagrożeń wraz z moim krótkim omówieniem i radami.

ENISA (Agencja ds. bezpieczeństwa sieci i informacji) opracowała bardzo ciekawy mini raport, w którym zestawiła cyberzagrożenia w 2012r. z tymi z 2013r. W efekcie powstała interesująca prognoza:

Bardzo niebezpiecznym zagrożeniem są spreparowane adresy URL znanych firm jak i tworzenie stron internetowych, których głównym celem ma być infekowanie urządzeń. Najczęściej tworzone są wtedy strony o popularnej tematyce interesującej jak największą grupę potencjalnych celów (przykładowo do oglądania seriali w Internecie albo grania w gry online). Wchodząc na taką stronę, dzięki m.in. plikom cookie, atakujący zdobywa jednocześnie bardzo dużo informacji o swoich ofiarach.

Moja rada: regularnie sprawdzaj podatność stron www, którymi zarządzasz, na cyberataki oraz weryfikuj jakie skrypty są wykonywane za jej pośrednictwem. Edukuj pracowników by nie klikali w reklamy internetowe (dużo z nich przekierowywuje na zainfekowane strony www).

Znaczącym problemem są także ataki na popularne systemy zarządzania treścią (CMS). Tak jak w przypadku wszystkich masowych ataków wybór jest uzależniony ściśle od mnogości potencjalnych celów czyli osób, które stawiają swoje strony internetowe np. na WordPress, Joomla itp.

Moja rada: na bieżąco aktualizuj oprogramowanie i nigdy nie używaj przewidywalnego loginu i hasła do panelu administracyjnego. Ponadto zabezpiecz dostęp do zaplecza przed atakmi typu brute force (metoda siłowa polegająca na dopasowywaniu hasła do loginu) w taki sposób by po 3 nieudanych próbach logowania adres IP sieci atakującego blokował się automatycznie. Później ręcznie możesz zablokować wybrane przez Ciebie adresy IP na stałe bądź zrobić z nich inny użytek.

Botnety (czyli sieć zainfekowancyh komputerów zombie) w dużej mierze kojarzą się z atakami typu DOS (ang. Denial of Serivce, więcej o tym czym są te ataki możesz przeczytać tutaj). Co ciekawe zaobserwowano jednak wykorzystywanie sieci “zombiaków” (czyli takich urządzeń, nad którymi grupa przestępców przejęła kontrolę) do wykopywania monet Bitcoin (źródło).

Moja rada: każde urządzenie, które ma dostęp do Internetu powinno posiadać legalne i zaktualizowane oprogramowanie, w tym oprogramowanie zabezpieczające. Chroń swój komputer, tablet i smartphone w takim samym stopniu. Edukuj także pracowników i klientów.

Poważnym zagrożeniem są także szkodniki typu ransomware (przykład takiego szkodnika możesz zobaczyć tutaj). Ich popularność ściśle wiąże się z zyskami, które cyberprzestępcy odnotowują w wyniku przelewania przez ofiary konkretnych sum pieniężnych na ich konta.

Moja rada: regularnie edukuj pracowników oraz klientów. Prewencja jest najlepszą formą obrony. Klienci powinni ponadto wiedzieć, że zamówienia mogą być składane wyłącznie w jeden, przyjęty w firmie sposób. Regularnie przeszukuj sieć w poszukiwaniu programów albo stron imitujących bądź wykorzystujących Twoją usługę albo oprogramowanie. Często zdarza się, że cyberprzestępcy wykorzystują znane logówki do zachęcenia ofiar by dokonywały płatności.

Na deser zostawiłam ataki typu APT (ukierunkowane ataki szpiegowskie na konkretne cele). Nie jest już tajemnicą, że ataki te są wykorzystywane przez wywiad. Pamiętajmy jednak, że istnieje także coś takiego jak wywiad gospodarczy. W dobie popularności BYOD (korzystanie przez pracowników z własnych urządzeń do wykonywania pracy) otwartym pozostaje wciąż temat bezpieczeństwa IT całej firmy.

Moja rada: zarządzaj bezpieczeństwem urządzeń i monitoruj aktywność pracowników. Oczywiście nie chodzi mi o inwigilację, ale szybkie odnotowywanie anomalii.

Autor grafiki promującej wpis: Urban Influence